apache shiro权限绕过漏洞

- cnnvd编号:未知

- 危害等级: 中危

- cve编号:cve-2020-17523

- 漏洞类型: 绕过登录验证

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-02-05

- 更新时间:2021-02-05

漏洞简介

1、组件介绍

apache shiro是一个功能强大且易于使用的java安全框架,功能包括身份验证、授权、加密和会话管理。使用shiro的api,可以轻松地、快速地保护任何应用程序,范围从小型的移动应用程序到大型的web和企业应用程序。内置了可以连接大量安全数据源(又名目录)的realm,如ldap、关系数据库(jdbc)、类似ini的文本配置资源以及属性文件等。

2、漏洞描述

2021年2月1日,深信服安全团队监测到一则apache shiro组件存在权限绕过漏洞的信息,漏洞编号:cve-2020-17523,漏洞危害:中危。该漏洞是由于apache shiro与spring结合使用时,攻击者可以发送特定的http请求绕过验证,获取敏感权限。

漏洞公示

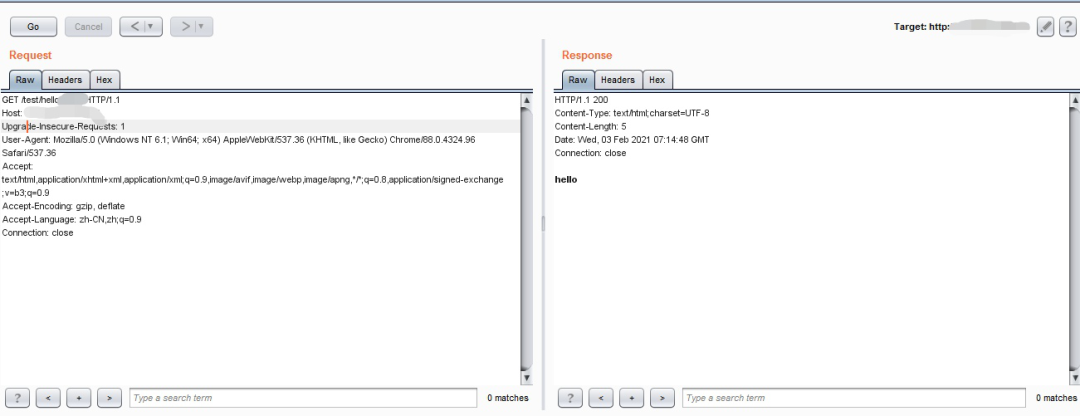

搭建apache shiro组件1.7.0版本环境,复现该漏洞,效果如下:

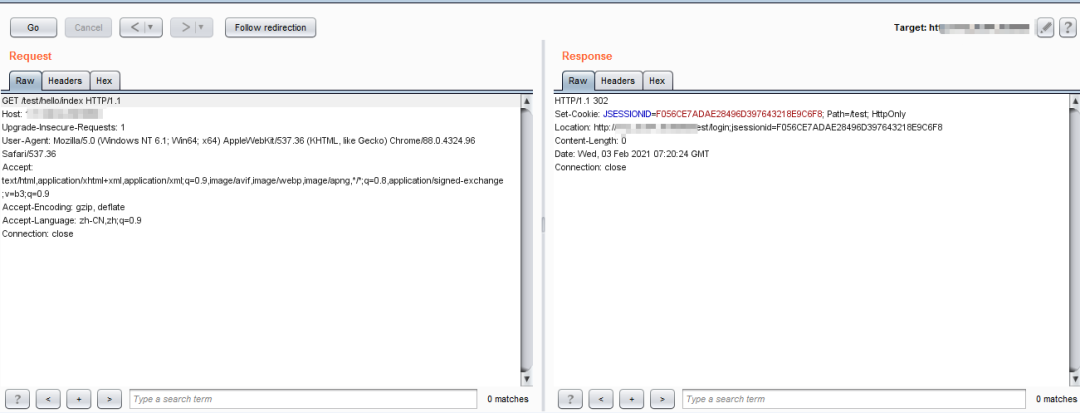

正常访问:

漏洞利用:

参考网站

暂无

受影响实体

apache shiro是一个功能强大且易于使用的java安全框架,功能包括身份验证,授权,加密和会话管理。全球约有两万台服务器使用了该框架,中国地区占比60%以上,主要集中在浙江、广东、北京等地。可能受漏洞影响的资产分布于世界各地。

目前受影响的apache shiro版本:

apache shiro < 1.7.1

补丁

1、官方修复建议

前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。最新版下载地址:

https://github.com/apache/shiro/tree/master

2、临时修复建议

使用shiro配置路径拦截规则时尽量避免使用单*匹配。