- cnnvd编号:未知

- 危害等级: 高危

- cve编号:未知

- 漏洞类型: 远程代码执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-05-06

- 更新时间:2021-05-06

漏洞简介

1、组件介绍

php(hypertext preprocessor)即“超文本预处理器”,是在服务器端执行的脚本语言,尤其适用于web开发并可嵌入html中。php语法利用了c、java和perl,该语言的主要目标是允许web开发人员快速编写动态网页。

php原始为personal home page的缩写,已经正式更名为 "php: hypertext preprocessor"。自20世纪90年代国内互联网开始发展到现在,互联网信息几乎覆盖了我们日常活动所有知识范畴,并逐渐成为我们生活、学习、工作中必不可少的一部分。据统计,从2003年开始,我国的网页规模基本保持了翻番的增长速度,并且呈上升趋势。php语言作为当今最热门的网站程序开发语言,它具有成本低、速度快、可移植性好、内置丰富的函数库等优点,因此被越来越多的企业应用于网站开发中。

2、漏洞描述

2021年3月28日,深信服安全团队监测到一则安全事件:

有身份不明人士入侵了php编程语言的官方git服务器:http://git.php.net,并上传了未经授权的更新包,而包中源代码被插入了秘密后门代码。事件威胁等级:高危。

该后门使得攻击者使用特殊的http头部时,可以执行任意命令,对于任何使用了存在后门php的服务器来说都有巨大的风险和威胁。

漏洞公示

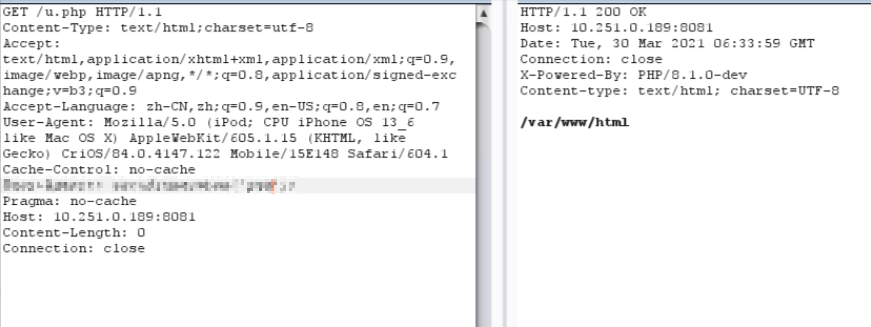

搭建8.1.0-dev版本php环境,复现该漏洞,效果如下:

参考网站

受影响实体

php语言作为网站开发的通用语言,简单易行,可移植性好,应用空间广泛,受到网站开发人员的大力欢迎,是世界上最流行的编程语言之一,因此此次植入后门事件造成的危害巨大。

目前受影响的php版本:

php 8.1.0-dev

git commit id

[c730aa26bd52829a49f2ad284b181b7e82a68d7d -

2b0f239b211c7544ebc7a4cd2c977a5b7a11ed8a]

(在这两次提交之间的php源码存在植入的后门)

补丁

1、如何检测组件系统版本

检查自己在github上拉取的php 8.1.0库是否在以下两个commit id之间:

[c730aa26bd52829a49f2ad284b181b7e82a68d7d -

2b0f239b211c7544ebc7a4cd2c977a5b7a11ed8a]

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

3、深信服正规网赌十大娱乐棋牌的解决方案

【深信服下一代防火墙】可轻松防御此漏洞, 建议部署深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

【深信服安全感知平台】可检测利用该漏洞的攻击,实时告警,并可联动【深信服下一代防火墙等产品】实现对攻击者ip的封堵。

【深信服安全云眼】在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。注册地址:http://saas.sangfor.com.cn

【深信服云镜】在漏洞爆发第一时间即完成检测能力的发布,部署云端版云镜的用户只需选择紧急漏洞检测,即可轻松、快速检测此高危风险。部署离线版云镜的用户需要下载离线更新包来获取该漏洞的检测能力。