- cnnvd编号:未知

- 危害等级: 高危

- cve编号:未知

- 漏洞类型: 任意文件删除

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-05-10

- 更新时间:2021-05-10

漏洞简介

1、组件介绍

apache solr是一个开源的搜索服务器。具有高度可靠、可伸缩和容错的,提供分布式索引、复制和负载平衡查询、自动故障转移和恢复、集中配置等功能。

solr为世界上许多最大的互联网站点提供搜索和导航功能。solr 使用 java 语言开发,主要基于 http 和 apache lucene 实现。

apache solr 中存储的资源是以 document 为对象进行存储的。每个文档由一系列的 field 构成,每个 field 表示资源的一个属性。solr 中的每个 document 需要有能唯一标识其自身的属性,默认情况下这个属性的名字是 id,在 schema 配置文件中使用:

2、漏洞描述

2021年5月8日,深信服安全团队监测到一则apache solr组件存在任意文件删除漏洞的信息,漏洞编号:暂无,漏洞威胁等级:高危。

该漏洞出现在默认配置的pingrequesthandler中,攻击者可利用该漏洞在未授权的情况下,构造恶意数据,删除服务器任意文件。

3、漏洞复现

搭建apache solr组件8.8.2版本环境,复现该漏洞,效果如下:

漏洞公示

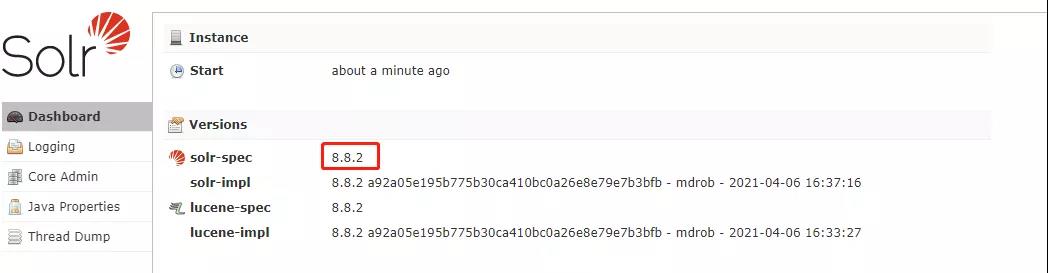

如何检测组件系统版本

访问默认路径http://ip:port/solr/,进入web主界面,查看对应版本:

参考网站

受影响实体

目前受影响的apache solr版本:

apache solr < = 8.8.2

补丁

1、官方修复建议

当前官方暂未发布相关安全通告,请及时关注官方最新安全通告或最新版本。链接如下:

2、临时修复建议

该临时修复建议存在一定风险,建议用户可根据业务系统特性审慎选择采用临时修复方案:

1、将apache solr组件部署在内网场景,禁止暴露在外部。

2、增加用户权限控制

在security.json中配置身份校验插件, 代码示例如下:

{"authentication" : {"class": "class.that.implements.authentication"}, "authorization": {"class": "class.that.implements.authorization"}}

solrcloud模式时,需将对应文件security.json上传到zookeeper。以下命令在上传文件时可将其写入文件:

>server/scripts/cloud-scripts/zkcli.sh -zkhost localhost:2181 -cmd put /security.json '{"authentication":{"class":"org.apache.solr.security.kerberosplugin"}}'独立模式时,需将创建好的security.json放置在$solr_home安装目录中生效。

3、深信服正规网赌十大娱乐棋牌的解决方案

【深信服下一代防火墙】可防御此漏洞, 建议用户将深信服下一代防火墙开启 ips/waf 防护策略,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知平台】结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙等产品】实现对攻击者ip的封堵。

【深信服安全云眼】在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:http://saas.sangfor.com.cn

【深信服云镜】在漏洞爆发第一时间即完成检测能力的发布,部署了云镜的用户可以通过升级来快速检测网络中是否受该高危风险影响,避免被攻击者利用。离线使用云镜的用户需要下载离线更新包来获得漏洞检测能力,可以连接云端升级的用户可自动获得漏洞检测能力。