chrome v8引擎远程代码执行0day漏洞——poc已公开

- cnnvd编号:未知

- 危害等级: 未知

- cve编号:未知

- 漏洞类型: 未知

- 威胁类型:未知

- 厂 商:未知

- 漏洞来源:金山毒霸

- 发布时间:2021-05-14

- 更新时间:2021-05-18

漏洞简介

2021年4月14日,国外安全研究员发布了chrome v8引擎远程代码执行 0day的poc详情。攻击者利用此漏洞,可以构造出一个恶意的web页面,用户访问此页面会造成远程代码执行。这个漏洞和4月13日公开的0day漏洞非同一个漏洞(4月13日的漏洞已修复)。目前,该0day漏洞还未修复,漏洞poc已发布至github,很可能被攻击者研究利用。

google chrome是一款由google公司开发的网页浏览器,该浏览器基于其他开源软件撰写,包括webkit,目标是提升稳定性、速度和安全性,并创造出简单且有效率的使用者界面。

漏洞公示

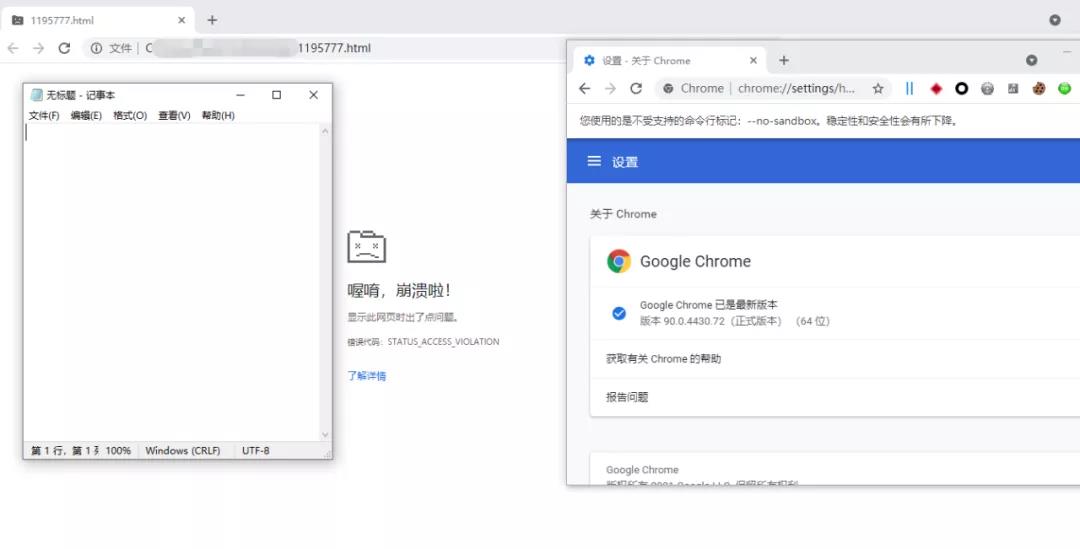

毒霸安全专家已在最新版chrome(90.0.4430.72)上对公开的poc进行验证。

参考网站

受影响实体

- google:chrome: <= 90.0.4430.72

补丁

官方未发布最新版本及补丁包修复该漏洞,但不开启沙盒时仍然会遭到攻击,建议近期使用默认开启沙盒功能的浏览器(chrome,edge,猎豹浏览器等),不要关闭沙盒功能。