oracle coherence远程代码执行漏洞

- cnnvd编号:未知

- 危害等级: 高危

- cve编号:cve-2020-2555

- 漏洞类型: 代码执行

- 威胁类型:未知

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-01-12

- 更新时间:2021-01-13

漏洞简介

1、oracle coherence组件介绍

coherence是oracle为了建立一种高可靠和高扩展集群计算的一个关键部件,集群指的是多于一个应用服务器参与到运算里。coherence的主要用途是共享一个应用的对象(主要是java对象,比如web应用的一个会话java对象)和数据(比如数据库数据,通过or-mapping后成为java对象)。

2、漏洞分析

zerodayinitiative公布的一篇博客中发布了一个coherence反序列化漏洞,cve编号为cve-2020-2555,cvss评分9.8分,危害性高。下面内容来源于博客中的分析资料。

漏洞公示

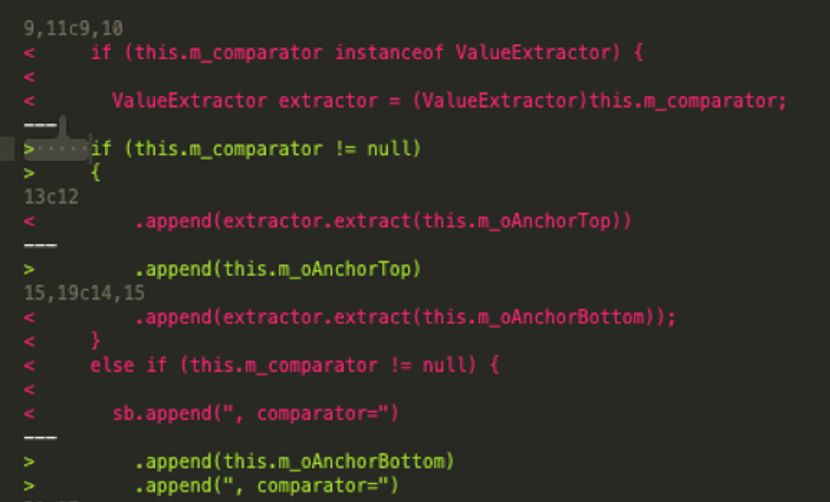

通过补丁找到漏洞利用点

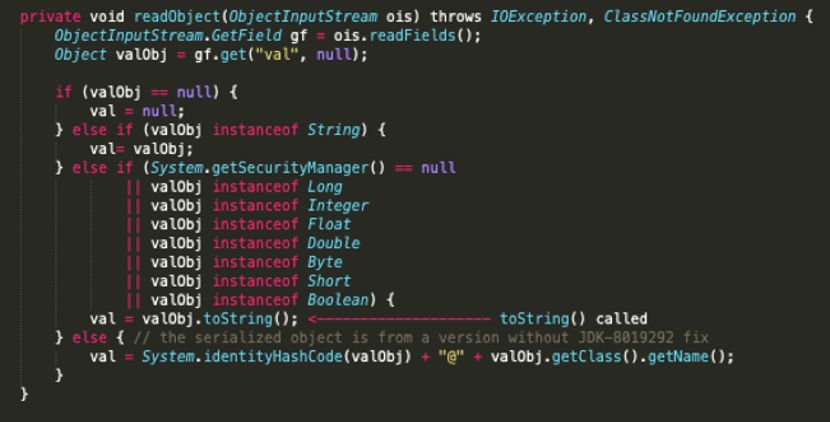

有关使用tostring()作为入口点的gadget的示例,请参见ysererial项目的commonscollections5 gadget 。

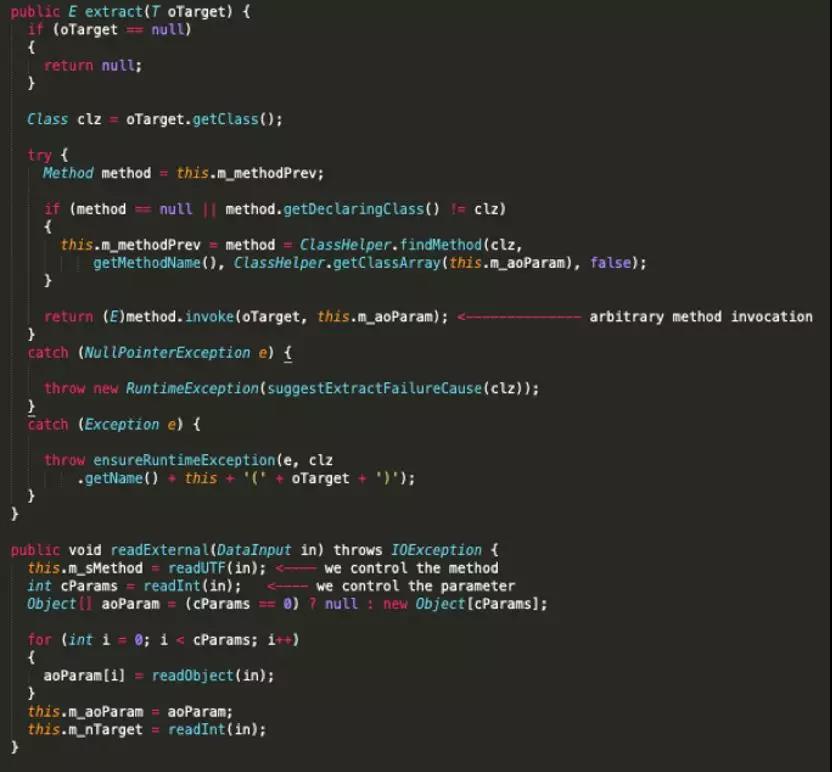

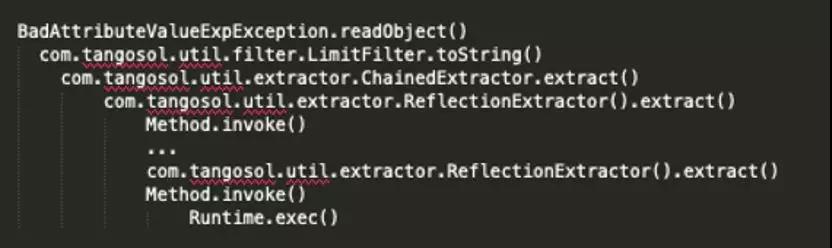

sink点的寻找

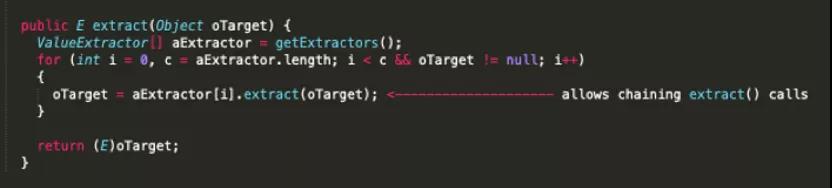

实现rce

参考网站

暂无

受影响实体

目前受影响的oracle coherence版本:

oracle coherence 12.2.1.4.0

oracle coherence 12.2.1.3.0

oracle coherence 12.1.3.0.0

oracle coherence 3.7.1.17

oracle coherence 12.2.1.4.0

oracle coherence 12.2.1.3.0

oracle coherence 12.1.3.0.0

oracle coherence 3.7.1.17