- cnnvd编号:未知

- 危害等级: 高危

- cve编号:cve-2020-17008

- 漏洞类型: 本地提权漏洞

- 威胁类型:本地

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2020-12-28

- 更新时间:2021-01-13

漏洞简介

1、相关组件介绍

splwow64.exe是一个windows的核心系统文件,通常在后台运行,并且不可见。它是32位应用程序的打印机驱动程序。换句话说,splwow64.exe允许32位应用程序与x64 windows构建上的64位打印机后台处理程序服务连接。

2、漏洞描述

该漏洞存在于windows的splwow64组件,当32位进程尝试在64位系统中连接至打印机服务时,windows会启动splwow64进程来处理他们之间的交互过程,攻击者通过发送lpc消息与splwow64进行交互,当splwow64在处理编号为0x6d(index_documentevent)的消息时,会错误的将攻击者可控的值当成一个有效的指针来处理,进而导致任意地址读写的错误,通过利用该错误,攻击者可以实现特权提升,然后可以读取用户的敏感数据,安装后门。

3、漏洞分析

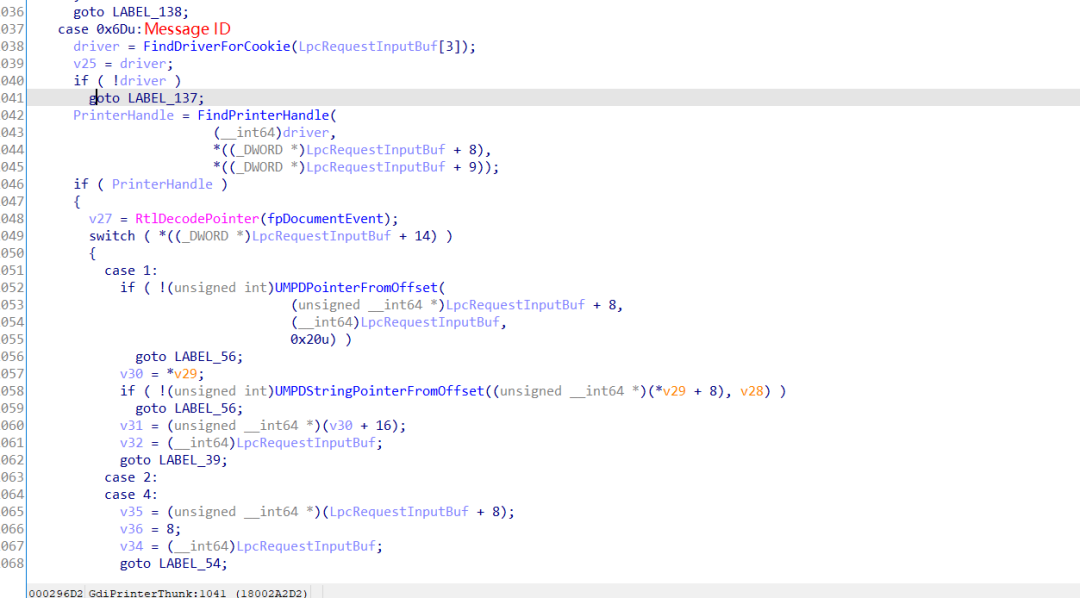

该漏洞存在于函数gdi32full.dll!gdiprinterthunk , 当splwow64接受到用户发送的lpc消息时,会调用该函数对lpc消息进行解析并进一步处理,当接受到编号为0x6d的消息时,其处理逻辑如下:

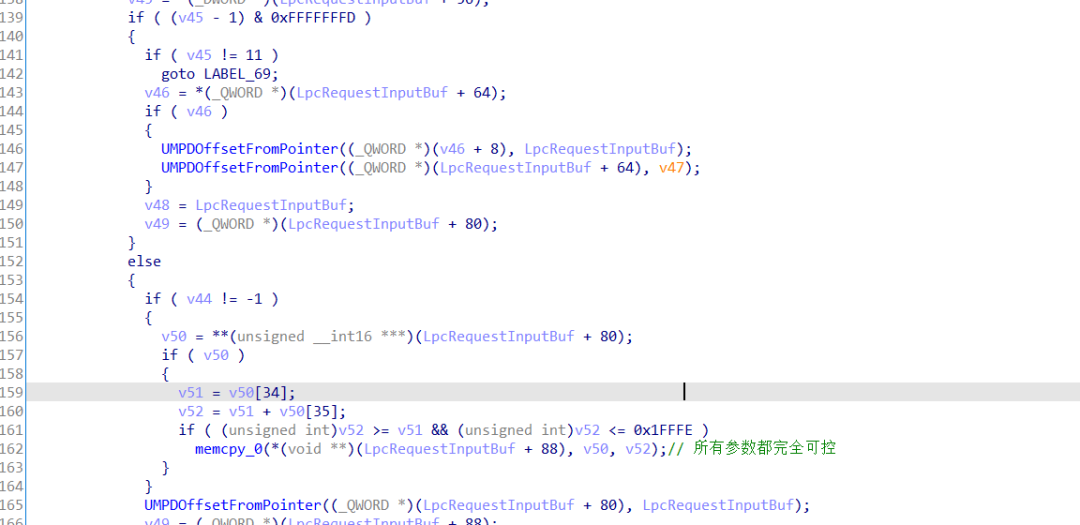

在处理该消息时,它会从攻击者传入的lpc消息中取出多个攻击者完全可控的值作为memcpy的参数,从而导致任意地址读写的错误。

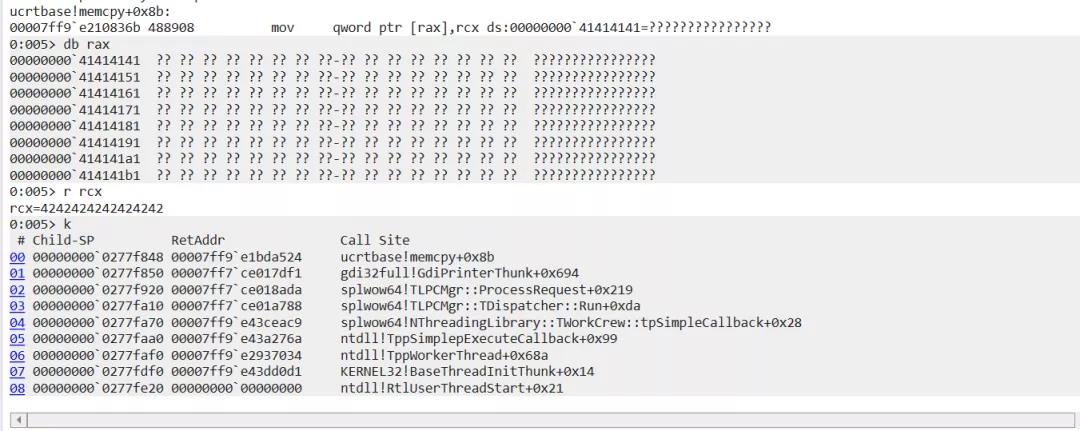

根据google披露的poc可以看出攻击者可以向任意地址写入任意内容,从而实现代码执行。

漏洞公示

参考网站

受影响实体

目前受影响的nexus版本:

win8.1 到 win10 2004的所有版本

补丁

目前微软没有发布针对该漏洞的补丁。

建议用户谨防来历不明的文件和链接,不要轻易点击运行 . 不要使用旧版ie浏览器,它被该漏洞攻击的风险更大,建议改为使用chrome,firefox等浏览器。