windows http协议栈远程代码执行漏洞(cve-2021-31166)—poc已公开

- cnnvd编号:未知

- 危害等级: 高危

- cve编号:cve-2021-31166

- 漏洞类型: 远程代码执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:金山毒霸

- 发布时间:2021-05-12

- 更新时间:2021-05-18

漏洞简介

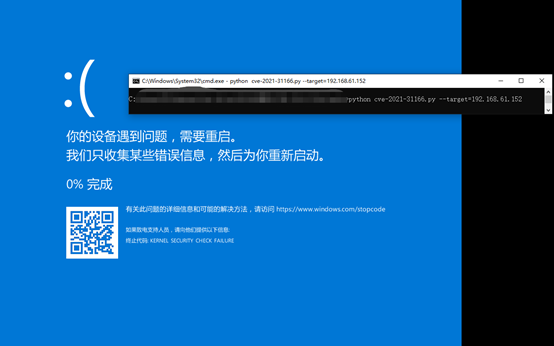

2021年5月12日微软发布了5月安全更新,其中包含了http协议栈远程代码执行漏洞,该漏洞存在于http协议栈中的驱动模块,攻击者利用此漏洞,可以构造出一个恶意的数据包,发送此数据包到包含漏洞的主机会造成远程代码执行。这个漏洞目前造成远程代码执行的可能性较低,但是造成目标系统崩溃的利用十分简单。

目前该漏洞的poc已在网络上公开,微软标注该漏洞为蠕虫级别,毒霸安全专家强烈建议受此影响的用户修复该漏洞。

漏洞公示

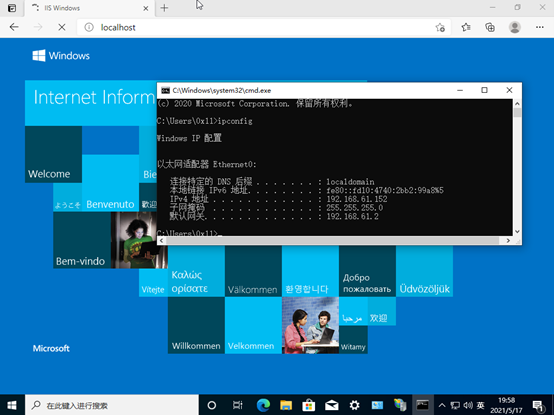

毒霸安全专家已对公开的poc进行验证。

参考网站

受影响实体

- microsoft windows 10: version 2004 for 32-bit systems

- microsoft windows 10: version 2004 for x64-based systems

- microsoft windows 10: version 2004 for arm64-based systems

- microsoft windows 10: version 20h2 for 32-bit systems

- microsoft windows 10: version 20h2 for x64-based systems

- microsoft windows 10: version 20h2 for arm64-based systems

- microsoft windows server: version 20h2

- microsoft windows server: version 2004

补丁

官方已在补丁日发布安全更新修复该漏洞,请受此影响的用户即使安装官方补丁。